(Diagnóstico)

Submódulo 2:actualiza los recursos de la red LAN con base a las condiciones y requerimientos de la organización .

- Registra a los usuarios estableciendo los mecanismos de seguridad para su identificacion y autenticacion.

- Con base en los requerimientos de la organización.

- Establece servicios de seguridad creando estrategias para la prevencion y deteccion de ataques e intrusos.

- Con base a los requerimientos del usuario y necesidades de organización.

- Establece derechos de trabajo de usuarios sobre los recursos de la red.

- Con case a los requerimientos del usuario y las necesidades de la organización.

- Establece los atributos de los recursos de la red.

- Instala el software necesario para el funcionamiento de la red y sus cambios.

- Realiza la detección, el aislamiento y la corrección de fallas en la red.

- Según reportes recibidos y la revisión del monitoreo de la red.

- Diagnóstica y arregla problemas de software y hardware.

- Realiza cambios y actualizaciones en la red en respuesta a nuevos escenarios de trabajo.

Act #1

A Través del uso de las TIC’S investigar el concepto de :

-Tipos de Usuarios

-Características de usuarios

-Propiedades de usuarios

Usuarios:

En informática, un usuarios es un individuo que utiliza una computadora, sistema operativo, servicio etc, además se utiliza para para clasificar diferentes privilegios , permisos a los que tiene acceso un usuario o un grupo de usuarios , para interactuar o ejecutar con el ordenador o con programas instaladas en este.

Tipos y características de usuarios

Invitado: Es aquel usuario que no es identificado como usuario registrado y solamente puede ver unos contenidos registrados y delimitados por el administrador.

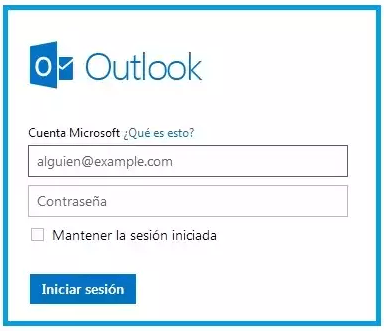

Usuarios registrados: Pueden acceder a cierto contenido otorgado por el administrador. Para ingresar es necesario un nombre de usuario y contraseña.

Administrador: Añade o modifica características de los demás usuarios, agregando o quitando cláusulas.

Propiedades del usuario

Número: Identificador numérico que nos muestra el número de usuario, apellidos e iniciales.

Dirección: Podemos escribir las calles, el apartado postal, la ciudad, estado o país del usuario.

Telefono: Nos permite apuntar el teléfono del usuario, el móvil, el domicilio y el fax, al igual que se puede agregar notas.

Organización: Podemos escribir el puesto, departamento y nombre de la organización a la cual pertenece el usuario.

Miembro de: Nos permite ver en qué grupo está el usuario.

Mercado: Se permite otorgar permisos de acceso a redes, opciones de devoluciones de llamadas y también podemos establecer una dirección IP fija a dicho usuario

Act.2

1.- ¿Qué son las cuentas de usuarios?

Es una colección de información que indica al sistema operativo los archivos y carpetas a los que pueden tener acceso a un determinado usuario del equipo, los cambios que pueden realizar en él y sus preferencias personales.

2.- ¿Qué son los perfiles de usuario?

Están asociados a una estación de red concreta o bien pueden ser depositados en un servidor de red de modo que se le asoció el perfil de su propiedad independiente de la estación por la que acceda a la red, para así presentarse este mismo.

3.-Sistemas Globales de acceso:

Es el crecimiento de las redes y su organización en grupos de trabajo, el usuario no tiene que presentarse en múltiples sistemas, basta con que se presente en uno de ellos la red se encarga de facilitarte el acceso a todos los servicios y sistemas de la red.

4.-¿Qué son las cuentas de grupo?

Es una colección de cuentas de usuario proporcionan una forma sencilla de configurar los servicios de red para un conjunto de usuarios de características similares.

Act.3

1.- ¿Qué es un servicio de red?

Los servicios de red son la fundación de una red de trabajo en un ambiente de computadoras. generalmente los servicios de red son instalados en uno o más servidores para permitir el compartir recursos a computadoras clientes.

La finalidad de una red es que los usuarios de los sistemas informáticos de una organización puedan hacer un mejor uso de los mismos mejorando de este modo el rendimiento global de la organización Así las organizaciones obtienen una serie de ventajas del uso de las redes en sus entornos de trabajo, como pueden ser:

- Mayor facilidad de comunicación.

- Mejora de la competitividad.

- Mejora de la dinámica de grupo.

- Reducción del presupuesto para proceso de datos.

- Reducción de los costos de proceso por usuario.

- Mejoras en la administración de los programas.

- Mejoras en la integridad de los datos.

- Mejora en los tiempos de respuesta.

- Flexibilidad en el proceso de datos.

- Mayor variedad de programas.

- Mayor facilidad de uso. Mejor seguridad.

Los servicios de red más comunes son:

- Servidores de autenticación.

- Servicio de directorio .

- Dynamic Host Configuration Protocol (DHCP).

- Domain Name System (DNS) .

- Correo electrónico .

- Servicio de impresión.

- Network File System (NFS).

Un sistema operativo de red es un conjunto de programas que permiten y controlan el uso de dispositivos de red por múltiples usuarios. Estos programas interceptan las peticiones de servicio de los usuarios y las dirigen a los equipos servidores adecuados. Por ello, el sistema operativo de red, le permite a ésta ofrecer capacidades de multiproceso y multiusuario. Según la forma de interacción de los programas en la red, existen dos formas de arquitectura lógica:

Cliente-servidor.

Este es un modelo de proceso en el que las tareas se reparten entre programas que se ejecutan en el servidor y otros en la estación de trabajo del usuario. En una red cualquier equipo puede ser el servidor o el cliente. El cliente es la entidad que solicita la realización de una tarea, el servidor es quien la realiza en nombre del cliente. Este es el caso de aplicaciones de acceso a bases de datos, en las cuales las estaciones ejecutan las tareas del interfaz de usuario (pantallas de entrada de datos o consultas, listados, etc) y el servidor realiza las actualizaciones y recuperaciones de datos en la base.

En este tipo de redes, las estaciones no se comunican entre sí.

Las ventajas de este modelo incluyen:

- Incremento en la productividad.

- Control o reducción de costos al compartir recursos.

- Facilidad de administración, al concentrarse el trabajo en los servidores.

- Facilidad de adaptación.

Redes de pares (peer-to-peer).

Este modelo permite la comunicación entre usuarios (estaciones) directamente sin tener que pasar por un equipo central para la transferencia. Las principales ventajas de este modelo son:

- Sencillez y facilidad de instalación, administración y uso.

- Flexibilidad. Cualquier estación puede ser un servidor y puede cambiar de papel, de proveedor a usuario según los servicios.

2.- Gestión de discos e impresoras

Gestión de discos: El administrador de discos distingue dos tipos de discos: discos dinámicos o discos básicos. El modo de utilización de cada tipo de disco duro es diferente, mientras que los discos duros dinámicos permiten la utilización de volúmenes (p.ej., discos espejo), los discos básicos se utilizan de la forma tradicional mediante particiones.

De forma predeterminada, todos los discos son básicos. Para convertir un disco en dinámico, seleccione el disco duro, pulse el botón derecho y seleccione la opción convertir disco dinámico

De forma análoga, si quiere convertir un disco de dinámico a básico seleccione el disco, pulse el botón derecho y seleccione la opción Convertir en disco básico

El tipo de disco duro, básico o dinámico, lo puede ver junto a la descripción del disco duro.

Aunque inicialmente el sistema realiza la distinción entre discos duros básicos y dinámicos a partir de Windows 2008, ambos se utilizan de forma idéntica permitiendo únicamente la creación de volúmenes.

Para crear un volumen seleccione una unidad de disco dinámica, pulse el botón derecho, y seleccione el tipo de volumen que desea crear y aparece el asistente que le guía durante todo el proceso. Los tipos de volúmenes existentes son:

Volumen simple. Un volumen simple se compone por espacio libre de un único disco dinámico (disco normal).

Volumen distribuido (RAID 0). Un volumen distribuido se forma a partir de la capacidad de vanos discos dinámicos. Cree un disco distribuido para crear volúmenes de gran tamaño.

Volumen seccionado. Un volumen seccionado almacena datos en bandas de dos o más discos dinámicos. Un volumen seccionado proporciona un acceso más rápido a sus datos que un volumen simple y distribuido. La diferencia con el anterior tipo es que si utiliza un volumen seccionado las operaciones de lectura y escritura se realizarán en paralelo en los discos duros que componen la banda.

Volumen reflejado (RAID 1). Un volumen reflejado o disco espejo duplica sus datos en dos discos dinámicos. De esta forma si se rompe un volumen se conservan los datos en la otra unidad.

RAID 5. Para crear un volumen en RAID 5 necesita tener, como mínimo, tres discos duros. El nivel RAID 5 proporciona un nivel de rendimiento superior al nivel 1 (volumen reflejado).

Una vez seleccionado el tipo de volumen, seleccione los discos duros dinámicos que quiere utilizar, y pulse Siguiente Asigne la letra de la unidad o ruta de acceso y pulse

Siguiente Seleccione el tipo de formato que quiere utilizar, y pulse Siguiente para finalizar el proceso.

Gestión de impresoras: La mayoría de los servidores de impresión no son autónomos y están instalados en los ordenadores clientes, dicho de otra forma, el sistema operativo que tengamos instalado en el equipo cliente nos proporcionará un servicio de servidor de impresión, lo cual no es algo novedoso, pues podemos entenderlo como un concepto similar al de compartir una impresora en una red.

Cuando hablamos de impresoras, hemos de distinguir entre dispositivo de impresión o impresora física, que es el aparato físico (hardware) que proporciona la impresión, y la impresora lógica, que es el modo en que esa impresora es reconocida por el sistema operativo que estemos utilizando, de modo tal que podríamos tener varias impresoras lógicas sobre una misma impresora física. Es esencial distinguir entre una impresora física, el dispositivo que realiza la impresión real, y una impresora lógica, el interfaz de impresión en el servidor de impresión, pues al iniciar un trabajo de impresión, dicho trabajo se coloca en la cola de la impresora lógica antes de enviarse a la impresora física.

Con Windows Server 2008, se puede compartir recursos de impresión en toda la red, de modo que clientes de una gran variedad de equipos y sistemas operativos podrán enviar trabajos de impresión a impresoras conectadas localmente a un servidor de impresión Windows Server 2008, bien a través de Internet, bien a través de la red local o incluso a través de otro servidor.

Windows Server 2008 admite varias características avanzadas de impresión. Por ejemplo, es posible administrar un servidor de impresión Windows Server 2008 que se encuentre en cualquier ubicación de la red, así como permitir que un equipo cliente pueda utilizar la impresora sin que sea necesario instalar de forma expresa un controlador para dicha impresora en el equipo cliente, sino que el controlador se descargará automáticamente cuando el cliente se conecte al servidor de impresión Windows Server 2008.

Servidor de impresión de una impresora local.- El equipo "SERVIDOR" Windows Server 2008 dispondrá de una impresora conectada localmente, impresora que será instalada, configurada y posteriormente compartida en dicho equipo que hará de servidor de impresión de la misma. Este es el caso más habitual.

Servidor de impresión de una impresora remota.- El equipo "SERVIDOR" Windows Server 2008 hará la función de servidor de impresión de una impresora que físicamente se encuentra instalada y compartida en otro equipo.

Servidor de impresión de una impresora de red.- El equipo "SERVIDOR" Windows Server 2008 hará la función de servidor de impresión de una impresora que dispone de un interface de red o de un dispositivo específico que realiza la función de servidor de impresión o print server (tal es el caso de un dispositivo jetdirect, por ejemplo).

3.- Configuración de correo electrónico

El correo electrónico es una de las aplicaciones de red más utilizadas en las redes de área local corporativas. Proporciona un medio de comunicación eficaz y libre de errores entre los usuarios de la red y puede dejar constancia escrita de los mensajes intercambiados.

Una aplicación completa de correo electrónico consta de un cliente y un servidor. El servidor gestiona los mensajes de modo que lleguen a sus destinatarios. Para ello, aveces ha de pasar los mensajes a los sistemas de correo de otras redes (relay o retransmisión de mensajes). Por ejemplo, si una corporación tiene dos delegaciones situadas en distintas ciudades y quieren conectar sus sistemas de mensajería electrónica, necesitarán un servidor de correo que se encargue de traspasar los mensajes en una y otra dirección, de modo que todos alcancen su destino.

La operativa que permite enviar un mensaje de correo electrónico tiene los siguientes pasos:

a) Se ejecuta la aplicación cliente de correo electrónico, presentándose en el sistema a través de su nombre de usuario y su clave de acceso.

b) Si en el momento de la presentación hay correo en el buzón del usuario, el sistema le informa de la existencia de nuevos mensajes por si desea leerlos.

c) Seguidamente, se redacta el mensaje que deseamos enviar. Algunos sistemas de correo permiten editar el texto utilizando procesadores de texto comunes en el mercado ofimático. También se permite la incorporación de ficheros externos al mensaje en cualquier formato (ficheros adjuntos).

d) A continuación, se rellenan los parámetros de envío: nombre del destinatario, dirección del destinatario (si se encuentra en otra red), solicitud de acuse de recibo, prioridad del mensaje, etcétera.

e) En la fase final se procede al envío del mensaje, dejando al sistema la responsabilidad de la entrega a su destinatario una vez lo haya convertido a un formato de envío adecuado.

4.- Protección del sistema, eléctrico,virus, acceso indebido de datos

1.-Protección del sistema:

La protección de la red comienza inmediatamente después de la instalación. Un sistema que cubre muchas necesidades, antes de pasar al régimen de explotación debe ser muy seguro, ya que es una herramienta de la que depende el trabajo de muchas personas.

2.-Protección eléctrica:

Todos los dispositivos electrónicos de una red necesitan corriente eléctrica para su funcionamiento. Los ordenadores son dispositivos especialmente sensibles a perturbaciones en la corriente eléctrica. Los servidores deberán estar especialmente protegidos de la problemática generada por fallos en el suministro del fluido eléctrico.

Factores eléctricos que influyen en el funcionamiento del sistema de red:

- Potencia eléctrica en cada nodo.

- La corriente eléctrica debe ser estable.

- Correcta distribución del fluido eléctrico y equilibrio entre las fases de corriente.

- Garantizar la continuidad de la corriente.

- SAI de modo directo.

- SAI de modo reserva.

3.-Protección contra virus:

Algunas empresas de software, especializadas en seguridad, han creado programas (antivirus) que detectan y limpian las infecciones virulentas. Si ya es importante que una estación de trabajo aislada no se infecte con virus, mucho más importante es evitar las infecciones en un servidor o en cualquier puesto de red, ya que al ser nodos de intercambio de datos, propagaron extraordinariamente la infección por todos los puestos de la red.

3.- Protección contra accesos indebidos

Además de las cuentas personalizadas de usuario, los NOS disponen de herramientas para limitar, impedir o frustrar conexiones indebidas a los recursos de la red.

Para ello, se pueden realizar auditorías de los recursos y llevar un registro de los accesos a cada uno de ellos. Si un usuario utiliza algún recurso al que no tiene derecho, seríamos capaces de detectarlo o, al menos, de registrar el evento.

Conviene realizar un plan de auditorías en que se diseñen los sucesos que serán auditados. Las auditorías se pueden realizar sobre conexiones, accesos, utilización de dispositivos de impresión, uso de ficheros o aplicaciones concretas, etcétera. El auditor genera un registro de accesos que puede ser consultado por el administrador de red en cualquier momento.

4.- Protección de los datos

El software más importante en las estaciones de trabajo de cualquier organización está representado por los datos de usuario, ya que cualquier aplicación puede ser reinstalada de nuevo en caso de problemas; los datos, no.

La duplicación de los datos:

El modo más seguro de proteger los datos ante cualquier tipo de problemas es duplicarlos. Se puede tener un doble sistema de almacenamiento en disco, pero esto genera nuevos problemas, entre los que destacamos:

• Cuando se tiene información duplicada es difícil determinar cuál de las copias es la correcta.

• La duplicación de información requiere la inversión de más recursos económicos, al ocupar más espacio en los dispositivos de almacenamiento.

Copias de seguridad

La copia de seguridad o backup es una duplicación controlada de los datos o aplicaciones de los usuarios. Se realiza a través de utilidades propias de los sistemas operativos y del hardware apropiado. Cabe la posibilidad de que las unidades de backup estén centralizadas en los servidores, de modo que con pocas unidades se puedan realizar las copias de todo el sistema.

El software de las utilidades de backup puede automatizarse para que las copias se realicen automáticamente en periodos apropiados, por ejemplo, por la noche, salvando los datos que hayan sido modificados durante el día. Los medios físicos más comunes para realizar este tipo de volcado son la cinta magnética y el CD o DVD regrabables. La relación capacidad/coste es mayor que en el caso de discos duplicados.

Backup normal. Es una copia de los archivos selec cionados sin ninguna restricción, posiblemente directorios completos y sus subdirectorios.

• Backup progresivo, diferencial o incremental. En este caso, la copia sólo se realiza sobre los ficheros seleccionados que hayan sido modificados o creados después del anterior backup.

Tecnología RAID

La tecnología más extendida para la duplicación de dis cos es la RAID (Redundant Array of Inexpensive Disks, serie redundante de discos económicos), que ofrece una serie de niveles de seguridad o crecimiento de presta-

ciones catalogados de 0 a 5, aunque algunos no se uti-

lizan:

• RAID de nivel 0. Los datos se reparten entre varios discos mejorando las prestaciones del acceso a disco, aunque no se ofrece ningún tipo de redun-

dancia.

• RAID de nivel 1. La redundancia de datos se obtiene almacenando copias exactas cada dos discos, es decir, es el sistema de espejos al que nos hemos referido anteriormente.

• RAID de nivel 2. No ha sido implementado comercialmente, pero se basa en la redundancia conseguida con múltiples discos una vez que los datos sehan dividido en el nivel de bit.

• RAID de nivel 3. Los datos se dividen en el nivel de byte. En una unidad separada se almacena la información de paridad.

• RAID de nivel 4. Es similar al nivel 3, pero dividiendo los datos en bloques.

• RAID de nivel 5. Los datos se dividen en bloques repartiéndose la información de paridad de modo rotativo entre todos los discos.

5.-Seguridad en la red

Mecanismos de Seguridad para la Identificacion y Autenticacion de los usuarios

La identificación digital forma parte indisoluble de la mayoría de servicios en Internet y las TIC. Por ejemplo, para colgar un vídeo en un servidor, se pide que el usuario esté dado de alta en el servicio y se identifique para poder llevar a cabo la publicación del contenido.

Esta identificación digital puede ser relativamente sencilla. Basta con disponer de un nombre de usuario, usar como identificador la dirección de correo electrónico o, en el caso de un pago, usar el número de tarjeta de crédito. Ahora bien, para la mayoría de servicios, además de la identificación digital, es necesaria una autenticación de esta identidad.

No existe un único mecanismo capaz de proveer todos los servicios, sin embargo, la mayoría de ellos hace uso de técnicas criptográficas basadas en el cifrado de la información. Los mecanismos pueden ser clasificados como preventivos, detectivos, y recuperables.

Contraseña

La autenticación por medio de contraseñas es relativamente sencilla: el usuario envía su identificador y acto seguido su contraseña. La implementación del protocolo de identificación puede precisar que ambas informaciones se manden en un mismo mensaje, o bien que primero se pida el nombre de usuario y después la contraseña.

Esta contraseña es usada por el servicio para validar la identidad del usuario. Si es el único conocedor es altamente probable que el usuario sea real.

La contraseña es una cadena de caracteres de longitud arbitraria.

En algunos escenarios, se usa una versión reducida de la contraseña, formada tan sólo por unos pocos números.En este caso la contraseña se conoce con el nombre de PIN. De todos modos, en algunos entornos se utiliza el término PIN cuando en realidad la contraseña está formada tanto por letras como por números.

En algunos escenarios, se usa una versión reducida de la contraseña, formada tan sólo por unos pocos números.En este caso la contraseña se conoce con el nombre de PIN. De todos modos, en algunos entornos se utiliza el término PIN cuando en realidad la contraseña está formada tanto por letras como por números.

Así como un mismo servicio o sistema no permite que haya dos usuarios con el mismo identificador, es perfectamente posible que dos o más usuarios tengan la misma contraseña.

Certificados electrónicos

Los sistemas de criptografía de clave pública representan otra forma de autenticación ante un servicio. La firma electrónica o los certificados electrónicos son dos de las utilidades que sirven a modo de autenticación de identidad.

6.- Sistemas antispam, firewall, IDS, antivirus

El antispam es lo que se conoce como método para prevenir el correo basura. Tanto los usuarios finales como los administradores de sistemas de correo electrónico utilizan diversas técnicas contra ello. Algunas de estas técnicas han sido incorporadas en productos, servicios y software para aliviar la carga que cae sobre usuarios y administradores. No existe la fórmula perfecta para solucionar el problema del spam por lo que entre las múltiples existentes unas funcionan mejor que otras, rechazando así, en algunos casos, el correo deseado para eliminar completamente el spam, con los costes que conlleva de tiempo y esfuerzo.

Las técnicas antispam se pueden diferenciar en cuatro categorías: las que requieren acciones por parte humana; las que de manera automática son los mismos correos electrónicos los administradores; las que se automatizan por parte de los remitentes de correos electrónicos; las empleadas por los investigadores y funcionarios encargados de hacer cumplir las leyes.

Firewall: Un cortafuegos (firewall) es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas.

Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios.

Los cortafuegos pueden ser implementados en hardware o software, o en una combinación de ambos. Los cortafuegos se utilizan con frecuencia para evitar que los usuarios de Internet no autorizados tengan acceso a redes privadas conectadas a Internet, especialmente intranets. Todos los mensajes que entren o salgan de la intranet pasan a través del cortafuegos, que examina cada mensaje y bloquea aquellos que no cumplen los criterios de seguridad especificados. También es frecuente conectar el cortafuegos a una tercera red, llamada zona desmilitarizada o DMZ, en la que se ubican los servidores de la organización que deben permanecer accesibles desde la red exterior.

Un cortafuegos correctamente configurado añade una protección necesaria a la red, pero que en ningún caso debe considerarse suficiente. La seguridad informática abarca más ámbitos y más niveles de trabajo y protección.

IDS: Un sistema de detección de intrusos (o IDS de sus siglas en inglés Intrusion Detection System) es un programa de detección de accesos no autorizados a un computador o a una red.

El IDS suele tener sensores virtuales (por ejemplo, un sniffer de red) con los que el núcleo del IDS puede obtener datos externos (generalmente sobre el tráfico de red). El IDS detecta, gracias a dichos sensores, las anomalías que pueden ser indicio de la presencia de ataques y falsas alarmas.

El funcionamiento de estas herramientas se basa en el análisis pormenorizado del tráfico de red, el cual al entrar al analizador es comparado con firmas de ataques conocidos, o comportamientos sospechosos, como puede ser el escaneo de puertos, paquetes malformados, etc. El IDS no sólo analiza qué tipo de tráfico es, sino que también revisa el contenido y su comportamiento.

Existen dos tipos de sistemas de detección de intrusos:

- HIDS (Host IDS): el principio de funcionamiento de un HIDS, depende del éxito de los intrusos, que generalmente dejaran rastros de sus actividades en el equipo atacado, cuando intentan adueñarse del mismo, con propósito de llevar a cabo otras actividades. El HIDS intenta detectar tales modificaciones en el equipo afectado, y hacer un reporte de sus conclusiones.

- NIDS (Network IDS): un IDS basado en red, detectando ataques a todo el segmento de la red. Su interfaz debe funcionar en modo promiscuo capturando así todo el tráfico de la red.

Antivirus:El antivirus es un programa que ayuda a proteger su computadora contra la mayoría de los virus, worms, troyanos y otros invasores indeseados que puedan infectar su ordenador.

Entre los principales daños que pueden causar estos programas están: la pérdida de rendimiento del microprocesador, borrado de archivos, alteración de datos, información confidencial expuestas a personas no autorizadas y la desinstalación del sistema operativo.

Normalmente, los antivirus monitorean actividades de virus en tiempo real y hacen verificaciones periódicas, o de acuerdo con la solicitud del usuario, buscando detectar y, entonces, anular o remover los virus de la computadora.

Los antivirus actuales cuentan con vacunas específicas para decenas de miles de plagas virtuales conocidas, y gracias al modo con que monitorizan el sistema consiguen detectar y eliminar los virus, worms y trojans antes que ellos infecten el sistema.

Esos programas identifican los virus a partir de "firmas", patrones identificables en archivos y comportamientos del ordenador o alteraciones no autorizadas en determinados archivos y áreas del sistema o disco rígido.

El antivirus debe ser actualizado frecuentemente, pues con tantos códigos maliciosos siendo descubiertos todos los días, los productos pueden hacerse obsoletos rápidamente. Algunos antivirus pueden ser configurados para que se actualicen automáticamente. En este caso, es aconsejable que esta opción esté habilitada.